Trong bài này chúng tôi sẽ giới thiệu cho các bạn cách bảo mật Windows 7 và giới thiệu thêm một số chức năng bảo mật ít được biết đến hơn mà hệ điều hành này cung cấp.

Windows 7 là hệ điều hành máy khách cho các máy tính desktop mới nhất của Microsoft, nó được xây dựng dựa trên những điểm mạnh và sự khắc phục những điểm yếu có trong các hệ điều hành tiền nhiệm, Windows XP và Windows Vista. Mọi khía cạnh của hệ điều hành như, cách chạy các dịch vụ và cách load các ứng dụng sẽ như thế nào, đã làm cho hệ điều hành này trở nên an toàn hơn bao giờ hết. Tất cả các dịch vụ đều được nâng cao và có nhiều tùy chọn bảo mật mới đáng tin cậy hơn. Tuy nhiên những cải tiến cơ bản đối với hệ thống và các dịch vụ mới, Windows 7 còn cung cấp nhiều chức năng bảo mật tốt hơn, nâng cao khả năng thẩm định cũng như các tính năng kiểm tra, khả năng mã hóa các kết nối từ xa và dữ liệu, hệ điều hành này cũng có nhiều cải tiến cho việc bảo vệ các thành phần bên trong, bảo đảm sự an toàn cho hệ thống chẳng hạn như Kernel Patch Protection, Service Hardening, Data Execution Prevention, Address Space Layout Randomization và Mandatory Integrity Levels.

Windows 7 là hệ điều hành máy khách cho các máy tính desktop mới nhất của Microsoft, nó được xây dựng dựa trên những điểm mạnh và sự khắc phục những điểm yếu có trong các hệ điều hành tiền nhiệm, Windows XP và Windows Vista. Mọi khía cạnh của hệ điều hành như, cách chạy các dịch vụ và cách load các ứng dụng sẽ như thế nào, đã làm cho hệ điều hành này trở nên an toàn hơn bao giờ hết. Tất cả các dịch vụ đều được nâng cao và có nhiều tùy chọn bảo mật mới đáng tin cậy hơn. Tuy nhiên những cải tiến cơ bản đối với hệ thống và các dịch vụ mới, Windows 7 còn cung cấp nhiều chức năng bảo mật tốt hơn, nâng cao khả năng thẩm định cũng như các tính năng kiểm tra, khả năng mã hóa các kết nối từ xa và dữ liệu, hệ điều hành này cũng có nhiều cải tiến cho việc bảo vệ các thành phần bên trong, bảo đảm sự an toàn cho hệ thống chẳng hạn như Kernel Patch Protection, Service Hardening, Data Execution Prevention, Address Space Layout Randomization và Mandatory Integrity Levels.Có thể nói Windows 7 được thiết kế an toàn hơn. Thứ nhất, nó được phát triển trên cơ sở Security Development Lifecycle (SDL) của Microsoft. Thứ hai là được xây dựng để hỗ trợ cho các yêu cầu tiêu chuẩn chung để có được chứng chỉ Evaluation Assurance Level (EAL) 4, đáp ứng tiêu chuẩn xử lý thông tin Federal Information Processing Standard (FIPS) #140-2. Khi được sử dụng như một hệ điều hành độc lập, Windows 7 sẽ bảo vệ tốt người dùng cá nhân. Nó có nhiều công cụ bảo mật hữu dụng bên trong, tuy nhiên chỉ khi được sử dụng với Windows Server 2008 (R2) và Active Directory, thì sự bảo vệ sẽ đạt hiệu quả cao hơn. Bằng việc nâng mức độ bảo mật từ các công cụ như Group Policy, người dùng có thể kiểm soát mọi khía cạnh bảo mật cho desktop. Nếu được sử dụng cho cá nhân hoặc văn phòng nhỏ hệ điều hành này vẫn tỏ ra khá an toàn trong việc ngăn chặn nhiều phương pháp tấn công và có thể được khôi phục một cách nhanh chóng trong trường hợp gặp phải thảm họa, vì vậy mặc dù sẽ có nhiều ưu điểm hơn nếu có Windows 2008 nhưng điều này là không nhất thiết phải có để có được mức bảo mật cao cho Windows 7.

Tuy nhiên dù có thể cho rằng Windows 7 về bản thân nó là một hệ điều hành an toàn nhưng điều đó không có nghĩa rằng bạn chỉ dựa vào các cấu hình mặc định mà quên đi việc thực hiện một số điều chỉnh để gia cố thêm khả năng bảo mật của mình. Cần phải biết rằng bạn chính là đối tượng tấn công của một số dạng malware hay các tấn công trên Internet khi máy tính của bạn được sử dụng trong các mạng công cộng. Cần biết rằng nếu máy tính được sử dụng để truy cập Internet nơi công công thì hệ thống của bạn và mạng mà nó kết nối đến sẽ là miếng mồi ngon cho những kẻ tấn công.

Trong bài này chúng tôi sẽ giới thiệu cho các bạn một số kiến thức cơ bản cần thiết để bảo mật Windows 7 được đúng cách, giúp bạn đạt được mức bảo mật cơ bản, xem xét một số cấu hình bảo mật nâng cao cũng như đi khám phá một số chức năng bảo mật ít được biết đến hơn trong Windows nhằm ngăn chặn và bảo vệ chống lại các tấn công có thể. Giới thiệu một số cách bảo đảm an toàn dữ liệu, thực hiện backup và chạy một cách nhanh chóng nếu bạn gặp phải một số tấn công hoặc bị trục trặc hệ thống ở mức độ thảm khốc ngoài khả năng xử lý của mình. Tiếp đó là một số khái niệm bảo mật, cách “làm vững chắc” Windows 7, cách cài đặt và cung cấp bảo mật cho các ứng dụng đang chạy, cách quản lý bảo mật trên một hệ thống Windows 7 và ngăn chặn các vấn đề gây ra bởi malware.

Bài viết cũng giới thiệu cho quá trình bảo vệ dữ liệu, các tính năng backup và khôi phục hệ điều hành, cách khôi phục hệ điều hành trở về trạng thái hoạt động trước đó, một số cách bảo vệ dữ liệu và trạng thái hệ thống nếu thảm họa xảy ra. Chúng tôi cũng giới thiệu một số chiến lược để thực hiện nhanh chóng các công việc đó. Các chủ đề được giới thiệu trong bài cũng gồm có cách làm việc an toàn trong khi online, cách cấu hình điều khiển sinh trắc học để kiểm soát truy cập nâng cao, cách và thời điểm được sử dụng với Windows Server 2008 (và Active Directory) như thế nào, cách bạn có thể tích hợp một cách an toàn các tùy chọn cho việc kiểm soát, quản lý và kiểm tra. Mục tiêu của bài viết này là để giới thiệu cho các bạn các tính năng bảo mật của Windows 7, những nâng cao và ứng dụng của chúng cũng như cung cấp cho bạn những kiến thức về việc lên kế hoạch, sử dụng đúng các tính năng bảo mật này. Các khái niệm mà chúng tôi giới thiệu sẽ được chia nhỏ và được tổ chức theo phương pháp khối.

Lưu ý: Nếu làm việc trong công ty hoặc môi trường chuyên nghiệp khác, các bạn không nên thực hiện các điều chỉnh với máy tính của công ty. Hãy thực hiện theo đúng kế hoạch (hay chính sách) bảo mật đã được ban bố, cũng như những hành động, nguyên lý và hướng dẫn tốt nhất đã được công bố trong tổ chức. Nếu chưa quen với các chủ đề bảo mật và các sản phẩm của Microsoft, hãy đọc tài liệu hướng dẫn của sản phẩm trước khi áp dụng bất cứ thay đổi nào cho hệ thống.

Những vấn đề bảo mật cơ bản

Trước khi đi sâu vào các chi tiết của Windows 7, chúng tôi muốn giới thiệu cho các bạn một số khái niệm cơ bản về vấn đề bảo mật và cách lập kế hoạch cho các ứng dụng của nó. Tiếp đó bạn cũng cần biết tại sao việc kiểm tra để duy trì bảo mật lại quan trọng đến vậy và cách kiểm tra chính xác các dịch vụ bảo mật để tìm ra vấn đề. Quan trọng nữa chúng ta cũng cần biết cách kiểm tra và khám phá xem liệu mình có để mở cửa cho các tấn công dễ dàng hoành hành không. Bảo mật không phải là thứ bạn có thể lập kế hoạch một cách tùy tiện và sau đó nhanh chóng đưa vào áp dụng. Nó là một khái niệm cần phải được áp dụng cho mỗi khía cạnh kỹ thuật trong triển khai cũng như trong thực hành. Nó cũng là một thứ cần phải được cân nhắc suy xét cẩn thận trước khi triển khai và sau đó được kiểm tra và quản lý sau khi áp dụng. Yêu cầu bạn phải tiến hành phân tích để có những điều chỉnh thích hợp với kiến trúc bảo mật hiện hành, cũng như khám phá ra các tấn công tiềm ẩn. Hầu hết, cần phải được test bởi một chương trình mã độc hoặc một kẻ tấn công nào đó để tìm sự truy cập trong quá trình này; sau đó bạn có thể đi tiên phong trong việc bảo vệ được mình nếu thấy các cố gắng và hành động nào đó xâm hại. Hãy tiến hành ghi chép và sau đó thẩm định, bạn sẽ tìm ra nhiều thông tin thú vị về những gì đang truy vấn các nhắc nhở đăng nhập router của mình, các cố gắng đăng nhập tài khoản quản trị viên,…

Các bản ghi và các cảnh báo rất hữu dụng vì, khi có vấn đề gì đó xảy ra bạn có thể phản ứng nhanh chóng và chính xác thông qua việc phân tích các địa chỉ IP nguồn, hoặc các cố gắng đăng nhập bị bắt bằng cách thẩm định. Việc đáp trả lại một tấn công với một kế hoạch chi tiết được gọi là hành động “đáp trả vụ việc” (incident response). Việc chuẩn bị sẽ là chiếc chìa khóa chính cho hành động “đáp trả vụ việc”, vì vậy có được một kế hoạch tiên phong và kế hoạch phản ứng là điều quan trọng cần phải có trước khi thảm họa xảy ra. Kế hoạch khôi phục thảm họa Disaster Recovery Plan (đôi khi được sử dụng kết hợp với kế hoạch tiếp tục công việc, BCP), sẽ gồm có một chiến lược khôi phục từ các vụ việc. Một số đơn vị CNTT cũng có các chuyên gia IT dành riêng cho nhóm đáp trả vụ việc, đây là nhóm sẽ chịu trách nhiệm theo kế hoạch đã đặt ra để khắc phục và giải quyết các vấn đề quan trọng có thể gây ra sự ngừng làm việc của hệ thống ở mức độ đáng kể, hoặc tồi tệ hơn là mất dữ liệu, các tấn công mạng và hệ thống,…

Với những người dùng gia đình và các hệ thống độc lập, bạn cần phải tuân theo một chiếc lược như vậy nhưng ở mức đơn giản hóa. Do vẫn cần bảo vệ mọi thứ, cần phải phản ứng với thảm họa, vì vậy một kế hoạch tốt được tạo trước cho việc khắc phục thảm họa sẽ làm một hướng đi đúng đắn cho bạn. Một ví dụ điển hình cho một kế hoạch đơn giản như vậy sẽ là, nếu hệ thống của bạn bị tiêm nhiễm malware (chẳng hạn một Trojan), rất có thể bạn sẽ phải cài đặt lại hệ điều hành nếu tất cả các cố gắng khôi phục và sửa chữa gặp thất bại. Nếu rơi phải trường hợp này, bạn cần gán cho các thành viên trong nhóm, các bước chi tiết và các thủ tục đã được chuẩn bị trước cho thảm họa để có thể phản ứng một cách chính xác và một quá trình test để bảo đảm rằng mọi thứ được thực hiện đúng sau khi khôi phục diễn ra. Việc có thể truy cập, hoặc có một copy các file cài đặt hoặc bất cứ chương trình và ứng dụng nào khác trong tay lúc này sẽ giúp bạn tiết kiệm được thời gian khắc phục sự cố, và nếu thiết lập đúng, nó có thể chỉ ra cho bạn hướng đi đúng mà bạn cần thực hiện.

Lưu ý: Để giúp bạn lên kế hoạch và biết thêm về vấn đề bảo mật, bạn có thể tìm kiếm các danh sách kiểm tra và các kế hoạch trong phần các liên kết tham chiếu của bài viết này.

Cũng nên xem lại các kế hoạch của mình một cách thường xuyên, đặc biệt sau khi một vấn đề nghiêm trọng nào đó đã xảy ra và có các mục hành động bổ sung nếu cần. Khi đã có kế hoạch phù hợp, bạn cần xem xét đến việc xây dựng trên nền tảng với nhiều chức năng và dịch vụ.

Mẹo: Bảo mật cần phải được xem xét và được áp dụng cho các hệ thống hoặc dịch vụ nào được sử dụng để có thể giảm nhẹ các rủi ro có liên quan trong khi đang làm việc. Và nếu bảo mật được áp dụng theo cách để có thể ngăn chặn trước một tấn công hoặc một thảm họa, thì những gì mà bạn phải bỏ ra sẽ ít tốn kém hơn rất nhiều. Bảo mật, thậm chí ở mức cơ bản nhất của nó cũng cần phải được áp dụng để giữ được dữ liệu cá nhân một cách an toàn nhưng vẫn phải đảm bảo sao cho nếu cần cài đặt lại hoàn toàn Windows từ đống đổ nát thì bạn vẫn có thể sử dụng lại dữ liệu của mình và có thể truy cập và sử dụng dữ liệu này. Bảo mật không thể bị bỏ qua.

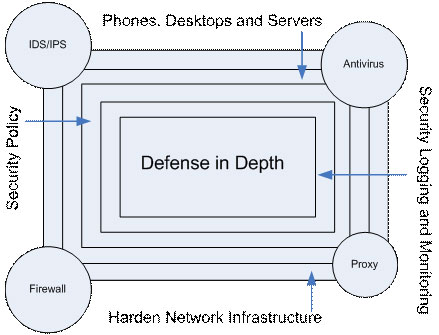

Cũng nên xem xét đến việc triển khai bảo mật ở cả tính khái niệm và tính kỹ thuật bằng cách sử dụng khái niệm bảo mật phòng vệ có chiều sâu (Defense in Depth). Bảo mật cần phải được xem xét và được áp dụng cho tất cả các hệ thống, dịch vụ, ứng dụng và thiết bị mạng, cần phải giữ cho hệ thống của bạn luôn hoạt động và kết nối với Internet. Các chính sách được ban bố và các kế hoạch đã được phát triển sẽ giúp người dùng có được năng suất cao trong sử dụng các hệ thống, bên cạnh đó là các hiểu biết chung về việc sử dụng các chính sách. Liên tục bảo dưỡng sẽ làm cho khoản đầu tư của bạn tăng lên. Nhưng để ngăn chặn các lỗ hổng trong kiến trúc bảo mật, bạn phải xem xét đến việc lập kế hoạch và áp dụng model bảo mật có sử dụng khái niệm ‘Defense in Depth’. Hình 1 thể hiện ứng dụng của ‘Defense in Depth’ ở mức đơn giản nhất, bạn có thể bổ sung thêm các lớp khác, điều này tùy thuộc việc gia đình hoặc mạng công ty của bạn được thiết lập như thế nào.

Hình 1: Xem cách Defense in Depth được tập trung và được triển khai như thế nào

Defense in Depth như những gì các bạn thấy, có thể được tùy chỉnh sao cho phù hợp với các nhu cầu của bạn. Trong ví dụ này, chính sách bảo mật là cung cấp hướng bảo mật và sự truyền thông cho người dùng trong hệ thống và mạng. Thêm vào đó, cần được xem xét đến việc làm vững chắc các hệ thống, điện thoại, desktop, dịch vụ, ứng dụng, máy chủ, router, switch và PBX của bạn,.. tất cả, để bảo đảm rằng tất cả các lối vào đều được che chắn kỹ. Rõ ràng vẫn cần có một số hình thức bảo vệ Internet công cộng (chẳng hạn như tường lửa) trong quá trình sử dụng, tuy nhiên luôn phải mở rộng vấn đề này và bổ sung thêm các mục khác chẳng hạn như các bộ thăm dò, lọc, quét để có được nhiều sự hỗ trợ tinh vi hơn. Ngoài ra bạn cũng cần có cách kiểm tra và ghi lại tất cả các thông tin này nhằm mục đích cho việc đánh giá và xem lại nếu cần.

Windows 7 được thiết kế để có thể tích hợp vào được sử dụng trong bất cứ môi trường nào tuân theo mức bảo mật cao, chẳng hạn như chính phủ Mỹ và quân đội Mỹ. Khi xem xét đến các nguyên lý bảo mật cơ bản của Windows, bạn cần nhớ rằng bất cứ hệ thống mức doanh nghiệp nào cũng phải được cấp chứng chỉ ở mức bảo mật C2 từ sổ vàng. Microsoft Windows cũng cần tuân theo chứng chỉ tiêu chuẩn chung. Để có thêm thông tin về các chủ đề này, bạn có thể tìm các bài biết khác và các thông tin khác ở phía cuối trong phần các liên kết tham chiếu. Windows 7 khá linh hoạt, với nhiều tùy chọn cho phép cấu hình một hệ thống với chức năng hoàn tất (bảo mật tối thiểu), hoặc một cấu hình ở mức hoạt động cơ bản, chỉ có các hoạt động mà bạn cấu hình cho phép sử dụng (bảo mật tối đa). Với Windows 2008 và Windows 7, chức năng bảo mật sẽ tăng gấp mười lần khi được sử dụng cùng nhau đúng cách.

Lưu ý: Cần phải nhớ rằng từ chối một vấn đề (hoặc một vấn đề tiềm tàng) không phải một tùy chọn. Các vấn đề trước đây có thể được sử dụng sau này, hoặc bỏ qua một cách hoàn toàn. Sự lười biếng chỉ khiến bạn tốn kém nhiều thời gian. Mặc dù vậy bảo mật tối nghĩa lại không phải là bảo mật. Sự không tuân thủ theo một quy tắc chặt chẽ chỉ sẽ gây ra nhiều vấn đề sau này. Một triển khai bảo mật xuyên suốt trên các máy tính gia đình hoặc bên trong một doanh nghiệp (cả hai đề quan trọng) sẽ ngăn chặn được hiện tượng dò dỉ và các tấn công, cung cấp bảo mật đa lớp nhằm giúp cho hiện trạng bảo mật của bạn an toàn ở mức cao, tuy nhiên không phải là sẽ tránh hết được chúng. Bạn cần phải biết các kiến thức nền tảng về bảo mật, cách chuẩn bị trước và chống chọi với các tấn công như thế nào nếu muốn được an toàn.

Cho đến đây các bạn đã làm quen với một số khái niệm bảo mật cơ bản, chúng ta hãy đi xem xét những gì chúng tôi đã nghiên cứu được trong quá trình cấu hình các thiết lập bảo mật của Windows 7. Cần đứng trên quan điểm xem xét cách chúng ta đạt được kiến thức bắt đầu từ lý do tại sao chúng ta muốn áp dụng bảo mật, khi nào cần áp dụng nó, cũng như các lý do cho việc quản lý, kiểm tra và nâng cấp nó, tất cả những gì chúng ta cần thực hiện là đào sau hơn vào các khái niệm bảo mật đó trong khi cấu hình một thống Windows 7 cơ bản. Vấn đề này sẽ được thực hiện khá dễ dàng nếu bạn biết những gì bạn muốn thực hiện. Nếu một người dùng Windows mới hoặc những người rất khó khăn trong việc thích nghi với hệ điều hành mới này (có lẽ bạn đã bỏ qua Vista) thì chắc chắn bạn sẽ cần phải bỏ ra nhiều thời gian để tìm hiểu các công cụ và nghiên cứu chúng trên các website trực tuyến để có được hiểu biết sâu hơn. Cho ví dụ, bạn có thể tìm thấy nhiều template và checklist trực tuyến từ Microsoft.com, đây là những thứ sẽ cung cấp cho bạn khả năng áp dụng từng bước các vấn đề bảo mật trên các hệ thống Windows. Bạn cũng có thể tìm thấy các công cụ hữu dụng trong phần các liên kết tham chiếu ở phía cuối bài này.

Các Template không phải lúc nào cũng là câu trả lời, đôi khi nó có thể gây ra những hậu quả không mong muốn nếu không được sử dụng đúng cách (hoặc cấu hình đúng cách), cần luôn luôn quan sát các lưu ý – thậm chí download trực tiếp từ Microsoft.com. Một điều quan trọng nữa mà bạn cần phải thực hiện là luôn phải đọc các tài liệu đi kèm với template để có thể sử dụng đúng nó. Cũng cần phải nhấn mạnh thêm rằng, không có nền tảng cơ bản cho bản thân một hệ điều hành nào, hay các nguyên lý cơ bản mà hệ điều hành đó hoạt động, bạn cũng sẽ không thể duy trì mức bảo mật cao trong một thời gian dài. Những hiểu biết về hệ điều hành lõi và các dịch của nó cũng rất cần thiết nếu bạn muốn duy trì được tình trạng bảo mật mức cao, thậm chí sau khi đã cấu hình bảo mật trên hệ thống cơ bản của mình được đúng cách. Việc ghi chép của Event Viewer là cực kỳ hữu dụng, vì bạn có thể cấu hình hành động thẩm định (ví dụ) và nhận các thông tin chi tiết về những gì đang diễn ra bên trong các hệ thống của mình. Hầu hết (không phải là tất cả) các bản ghi đều mang bản tính khó hiểu và diễn giải các vấn đề dưới các thuật ngữ cơ bản nhất hoặc với tập các ngôn ngữ máy. Bạn sẽ cần online để tháo gỡ những vướng mắc của mình, đây là cách làm sẽ giúp bạn thực hiện công việc của mình được dễ dàng hơn. Và bạn sẽ thấy có rất nhiều thứ mình chưa biết và sẽ tìm thấy rất nhiều công cụ muốn bổ sung thêm vào bộ kit của mình cho các triển khai trong tương lai khi đã được test cẩn thận.

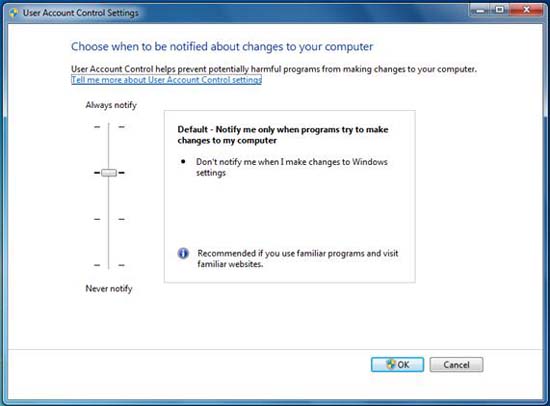

Cũng cần có một mức linh hoạt nào đó khi áp dụng bảo mật, một mức nào đó cho phép bạn có đạt được các mục tiêu và yêu cầu cần thiết cho doanh nghiệp (chẳng hạn như việc truy cập Internet) mà không xảy ra vấn đề gì, trong khi đó vẫn duy trì được mức bảo mật cao cần thiết. Một ví dụ tuyệt vời là công cụ User Account Control (UAC), đây là một công cụ khi được điều chỉnh, có thể cung cấp mức bảo mật cao, hoặc có thể tắt đi hoàn toàn. Bạn sẽ phải khởi động lại hệ thống của mình nếu tắt UAC.

Hình 2: Điều chỉnh Level of Security bằng cách điều chỉnh các thiết lập UAC

UAC được sử dụng để ngăn chặn không cho các chương trình và các ứng dụng thực hiện sự thay đổi với hệ điều hành của bạn. Nó làm việc bằng cách hạn chế sự truy cập bên trong lõi hệ điều hành, sau đó cung cấp các thông tin chi tiết đến người dùng về các chương trình đang cố gắng cài đặt hoặc can thiệp sâu vào cấu hình hệ điều hành. Đây là một công cụ hết sức hữu dụng, nó cho bạn có được cơ hội thẩm định chương trình gì đang làm việc và có thể can thiệp vào nếu đó là thứ bạn không muốn. UAC đã được giới thiệu từ thời Windows Vista, tuy nhiên do trong Vista người dùng không thể tắt tiện ích này nên nó dường như là một nỗi bực mình cho hầu hết. Trong Vista, UAC cũng làm bực dọc cho người dùng bởi họ dường như không thể tìm cách nào để giải quyết những vấn đề đó. Các chuyên gia phát triển Windows cũng gặp rất nhiều vấn đề rắc rối trong quá trình viết mã vì những hạn chế của UAC và một số vấn đề có liên quan nhưng cần thiết. Giờ đây, với Windows 7, UAC có thể tắt hoàn toàn, đây là cấu hình bảo mật mức không an toàn, tuy nhiên nó cung cấp cho người dùng sự linh hoạt và có thêm một sự lựa chọn.

Lưu ý: Cần bảo vệ cho hệ thống của bạn được an toàn, không nên tắt hoàn toàn UAC hoặc nếu tắt đi vì một lý do nào đó thì bạn cần bật nó nên ngay tức khắc.

(Theo Windowsecurity)

0 comments:

Post a Comment